Cet article ne devrait pas se retrouver dans une rubrique pour développeurs… Mais bon, on voit bien trop de choses pas vraiment propres aussi bien en entreprise qu’à domicile pour ne pas mettre quelques piqûres de rappel.

Débloque les + belles offres tech en 10 mins

Avec les astuces ci-dessous vous devriez attraper bien moins de bêtises traînant sur Internet. Et puis bon, vous pourrez aussi renforcer votre vie privée. Il y a dans cet article une section dédiée aux spécificités de chacun des OS principaux et en suppléments des trucs communs à tout le monde. 🙂

Règle de base : ne jamais utiliser votre ordinateur en tant qu’administrateur

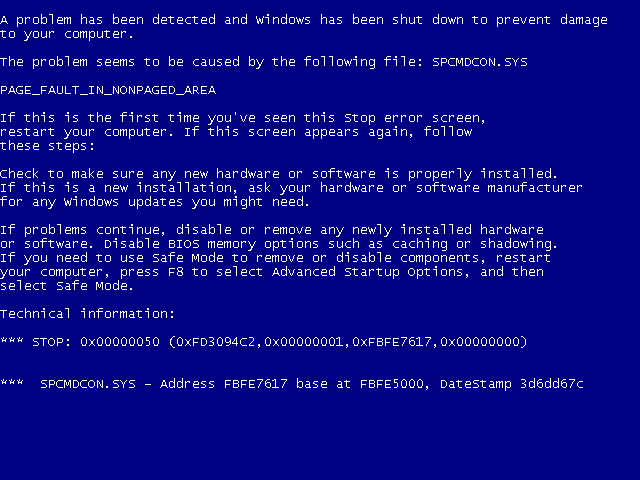

Beaucoup de gens utilisent leur ordinateur en tant qu’administrateur. Et vous savez quoi ? Eh bien c’est mal, mais alors très très mal. En fait l’explication est toute simple : sauf faille de sécurité, un programme qui se trouve lancé sous votre identifiant récupère les mêmes droits que vous. C’est ainsi qu’un virus lancé depuis un compte avec des droits d’administration aura des droits administrateur et pourra mettre une machine en panne, alors que sur un compte d’utilisateur standard il ne mettra en l’air que le compte sans compromettre le reste de la machine.

Bref comme son nom l’indique un compte d’administrateur ne devrait être utilisé que pour les tâches… d’administration et pour le reste un compte utilisateur suffit amplement. D’ailleurs tous les systèmes d’exploitation modernes, même W—–s, permettent de passer en administrateur depuis une session utilisateur normal juste le temps d’effectuer une installation et après en sortir. Bref vous n’avez plus d’excuse.

Faites les mises à jour

A l’époque où les ordinateurs n’étaient pas connectés à Internet, on se moquait joyeusement de la sécurité. Tout au plus fallait-il un antivirus… Sauf que maintenant un ordinateur non connecté à Internet ne sert plus à grand chose. Il se trouve que les logiciels ont tous des bugs, certains pouvant avoir un impact sur la sécurité de la machine. Ainsi les logiciels Adobe et le plugin Java sont actuellement les plus gros trous de sécurité trouvés dans les ordinateurs. D’ailleurs Flash sert souvent de bon cobaye lors conférences Pwn2own justement dédiées au piratage…

Bref surveillez vos mises à jour et faites les quand le logiciel vous le demande. Et ce même si certains éditeurs ont pris la mauvaise idée d’en profiter pour rajouter des mouchards dans certaines mises à jour, n’est-ce pas Microsoft ? A noter que sur les vrais systèmes ce processus est bien plus simple puisque tout est centralisé au niveau du gestionnaire de paquets.

Ayez un firewall

Aujourd’hui l’outil de sécurité principal est probablement le firewall, qui est absolument indispensable. Tous les systèmes d’exploitation modernes en ont un, et pour le coup celui de W—–s est plutôt pas mal. Il peut être plus ou moins compliqué à configurer, mais bon… Et plus important encore : il vaut mieux vous assurer que vous êtes derrière un routeur en NAT de façon à masquer votre ordinateur de l’extérieur.

Le routeur justement, parlons-en. Là aussi il vous faudra faire les mises à jour du firmware, on pourra repenser aux failles de sécurité sur les routeurs Linksys notamment. Il faut donc bien penser à mettre sur votre routeur (ou votre box) un mot de passe fort, et désactiver tout ce qui ne vous sert pas. Par exemple si vous n’utilisez pas le wifi désactivez-le ! Désactivez impérativement l’uPnP car si un ordinateur de votre réseau demande l’ouverture d’un port le routeur l’ouvrira alors automatiquement, ce qui peut être un très bon vecteur pour les chevaux de Troie notamment. Dernier point à propos des routeurs : ils ne vous dispensent en aucun cas d’avoir un firewall sur chaque PC derrière le routeur, car si ce dernier venait à être compromis vous auriez un filet supplémentaire de protection.

L’antivirus : pas la peine d’en avoir un au top

Soyons clairs : les antivirus servent encore à quelque chose… sous W—–s et sous OSX. Sauf que bon rien ne sert d’en avoir un super puissant, déjà parce qu’il peut ralentir votre ordinateur de l’ordre de 3 à 5%, cf. les tests d’AV-Comparative. Mais ne cédez pas à la propagande des vendeurs de solutions qui vous expliquent que vous êtes en enfer et qu’eux viennent sur leur cheval blanc vous libérer.

Bref oui les antivirus servent, mais le discours des vendeurs relève plus du marchand de peur qu’autre chose. En appliquant les bonnes pratiques et en ne cliquant pas n’importe où on diminue déjà de 90% les risques. Et c’est pour ça que sous W—–s l’antivirus de base de Microsoft suffit.

Privilégiez les systèmes d’exploitation 64 bits

Les systèmes d’exploitation récent disposent tous d’une fonction appelée Address Space Layout Randomization ou ASLR. Pour faire simple ça consiste à placer en mémoire à des positions aléatoires les différents segments du programme (librairies, programme principal, …), de façon à mettre en difficulté les programmes qui utilisent des failles de type buffer overflow. Pour plus de détails regardez cette page.

Il se trouve que sur les systèmes 32 bits les programmes saturent couramment l’espace mémoire virtuel qui leur est alloué. Dès lors il y a relativement peu de possibilités d’organisation des différents segments du programme, ce qui fait qu’on peut retrouver assez facilement les adresses intéressantes à partir d’une attaque par force brute. Sur un système 64 bits par contre l’espace mémoire est 4 milliards de fois plus grand, dès lors c’est bien plus difficile de jouer de la force brute.

La morale de l’histoire est qu’il convient de privilégier les systèmes d’exploitation 64 bits si c’est possible.

Quelques spécificités propres à Windows

Contrairement à ce qu’on pourrait penser, l’antivirus Microsoft intégré à Windows 8 et ultérieurs suffira largement dès lors que vous respectez bien les règles ci-dessus. Un antivirus ne peut en effet rien contre les failles de sécurité. Et pour ceux qui seraient sous Windows Vista et 7 vous pouvez toujours télécharger Microsoft Security Essentials.

Contrairement à ce qu’on pourrait penser, l’antivirus Microsoft intégré à Windows 8 et ultérieurs suffira largement dès lors que vous respectez bien les règles ci-dessus. Un antivirus ne peut en effet rien contre les failles de sécurité. Et pour ceux qui seraient sous Windows Vista et 7 vous pouvez toujours télécharger Microsoft Security Essentials.

Un truc qui peut par contre jouer énormément est l’installation de l’Enhanced Mitigation Toolkit EMET et d’utiliser les réglages de sécurité maximum. Cela permet notamment de forcer dans tous les cas certains réglages du système, notamment l’ASLR justement. Il paraît que ça peut jouer sur la compatibilité avec certains programmes, mais je n’ai jamais rencontré le cas à titre personnel… sauf avec Office 2003 sur Windows Server 2003, encore un logiciel bien écrit. :-p

Dernier point aussi : ne désactivez jamais l’UAC. Non seulement c’est très utile depuis une session utilisateur normal, mais en plus l’avantage est que vous serez notifié quand un programme essaie de faire des changements sur le système.

Quelques spécificités propres à OSX

Soyons francs : actuellement OSX est le boulet en terme de sécurité informatique. Le souci vient du fait que le système utilise des librairies open source… dans des versions complètement périmées et pas forcément patchées. C’est comme ça que pendant longtemps l’ASLR était en pratique inopérant sur ce système. Comme l’a dit un hacker « en terme de sécurité Windows est comme une maison avec des barreaux dans le pire quartier de la ville, alors qu’OSX est une ferme sans serrure sur les portes au milieu des champs… »

Ces choses finissent par se savoir, aussi pour ne pas inquiéter les gens Apple a décidé il y a quelques mois de retirer les applications de type antivirus de son app store ! Enfin bon bref, ils offrent à leurs clients des lunettes anti-danger, comme celles de Zaphod Beeblebrox dans le Guide du Voyageur Galactique.

Tout ça pour dire que sur OSX particulièrement il faut faire très attention aux mises à jour, et éviter d’utiliser Safari qui est plutôt une passoire dans le genre. On pourra repenser à la faille SSL de Safari, qui n’affectait pas les autres navigateurs sur Mac. De même utilisez un scanneur d’antivirus à la demande au moins tel que BitDefender. Et pensez aussi à activer le firewall sur votre Mac si ce n’est pas déjà fait.

Quelques spécificités propres à Linux

Normalement si vous n’utilisez pas votre ordinateur en tant que root et que vous faites les mises à jour quotidiennement, vous ne risquez pratiquement rien sur ces systèmes.

Pour ceux qui utilisent SSH pensez à désactiver le login en root par ce moyen, et n’autorisez qu’un utilisateur à se connecter, ce dernier n’ayant aucun droit d’administration et un mot de passe fort. De même évitez d’écouter sur le port 22, du moins sur ce qui est visible d’Internet… Pour n’autoriser qu’un utilisateur bien précis vous pouvez utiliser la directive suivante dans votre fichier de configuration ssh :

AllowUsers <votre_login>

Activez le firewall. A titre personnel j’utilise shorewall mais ce n’est pas le plus simple à configurer. ufw semble bien plus simple.

Sur les systèmes à base Debian vous pouvez aussi installer le paquet unattended-upgrades qui va chercher sur les repos de sécurité les mises à jour, et ce régulièrement. Ca ne vous dispense absolument pas de lancer par vous-mêmes les mises à jour, mais c’est un filet de sécurité. Vous pouvez l’activer en créant un fichier nommé 20auto-upgrades dans le dossier /etc/apt/apt.conf.d dont le contenu est le suivant :

APT::Periodic::Update-Package-Lists "1";

APT::Periodic::Unattended-Upgrade "1";

Un antivirus n’est absolument pas nécessaire sous Linux, mais il peut être bon d’utiliser de temps à autres rkhunter et chkrootkit pour traquer les rootkits, qui sont la vraie menace sur ces systèmes. A relativiser toutefois : en douze ans je n’en ai jamais croisé un seul… Et pour être sympa avec les gens qui utilisent W—–s vous pouvez aussi installer ClamAV qui va scanner vos mails.

Et pour les téléphones portables

Si vous avez rooté ou jailbreaké votre téléphone, pensez à changer le mot de passe root. Sur iPhone par défaut ça a été alpine pendant longtemps, je ne sais pas si c’est toujours le cas. Sur Android je vous laisserai gentiment lire la doc…

Pour aller plus loin…

Ces bonnes pratiques ne couvrent que la préservation de vos machines par rapport aux malwares qui traînent sur Internet… mais n’indiquent en aucun cas comment préserver votre vie privée ! C’est encore un long sujet mais les plus paranos pourront utiliser Tor, et éviteront aussi d’utiliser les services de Google ou Facebook.

Débloque les + belles offres tech en 10 mins

Cet article vous a plu ? Vous aimerez sûrement aussi :

Julien

Moi c’est Julien, ingénieur en informatique avec quelques années d’expérience. Je suis tombé dans la marmite étant petit, mon père avait acheté un Apple – avant même ma naissance (oui ça date !). Et maintenant je me passionne essentiellement pour tout ce qui est du monde Java et du système, les OS open source en particulier.

Au quotidien, je suis devops, bref je fais du dév, je discute avec les opérationnels, et je fais du conseil auprès des clients.